VPCピアリング接続の作成

仮想プライベートクラウド(VPC)ピアリング接続は、2つのVPC間のネットワーク接続であり、プライベートにトラフィックをルーティングできるようにします。どちらかのVPC内のインスタンスは、同じネットワーク内にいるかのように通信できます。

EMQX BYOCデプロイメントと他のクラウドサービス間でデータを転送する必要がある場合、デプロイメントが配置されているVPCと他のVPC間でピアリング接続を構成する必要があります。本ガイドでは、BYOCがAWSおよびGoogle Cloud Platformにデプロイされている場合のピアリング接続の作成とクラウドプラットフォームでの関連設定方法について説明します。

注意事項

- 同一リージョン内または異なるリージョン間でVPCピアリング接続を作成できます。リージョン間ピアリング接続は料金が発生する場合があります。

- BYOCデプロイメントを作成する際はCIDR(Classless Inter-Domain Routing)を考慮することが重要です。選択したCIDRが、他のサービスをホストするVPCで使用されているCIDRと重複しないようにしてください。VPC CIDR範囲は事前に計画しておくことを推奨します。

AWSでのVPCピアリング接続

このセクションでは、AWSでのVPCピアリング接続の作成およびルーティングとセキュリティグループルールの設定方法について説明します。詳細はAWS VPCピアリング接続をご参照ください。

概念

- リクエスターVPC : BYOCデプロイメントのVPC。

- アクセプターVPC: サービスが配置されているVPC。

VPCピアリング接続の作成

Amazon VPCコンソール(https://console.aws.amazon.com/vpc/)を開きます。

ナビゲーションペインでPeering connectionsを選択し、Create peering connectionをクリックします。

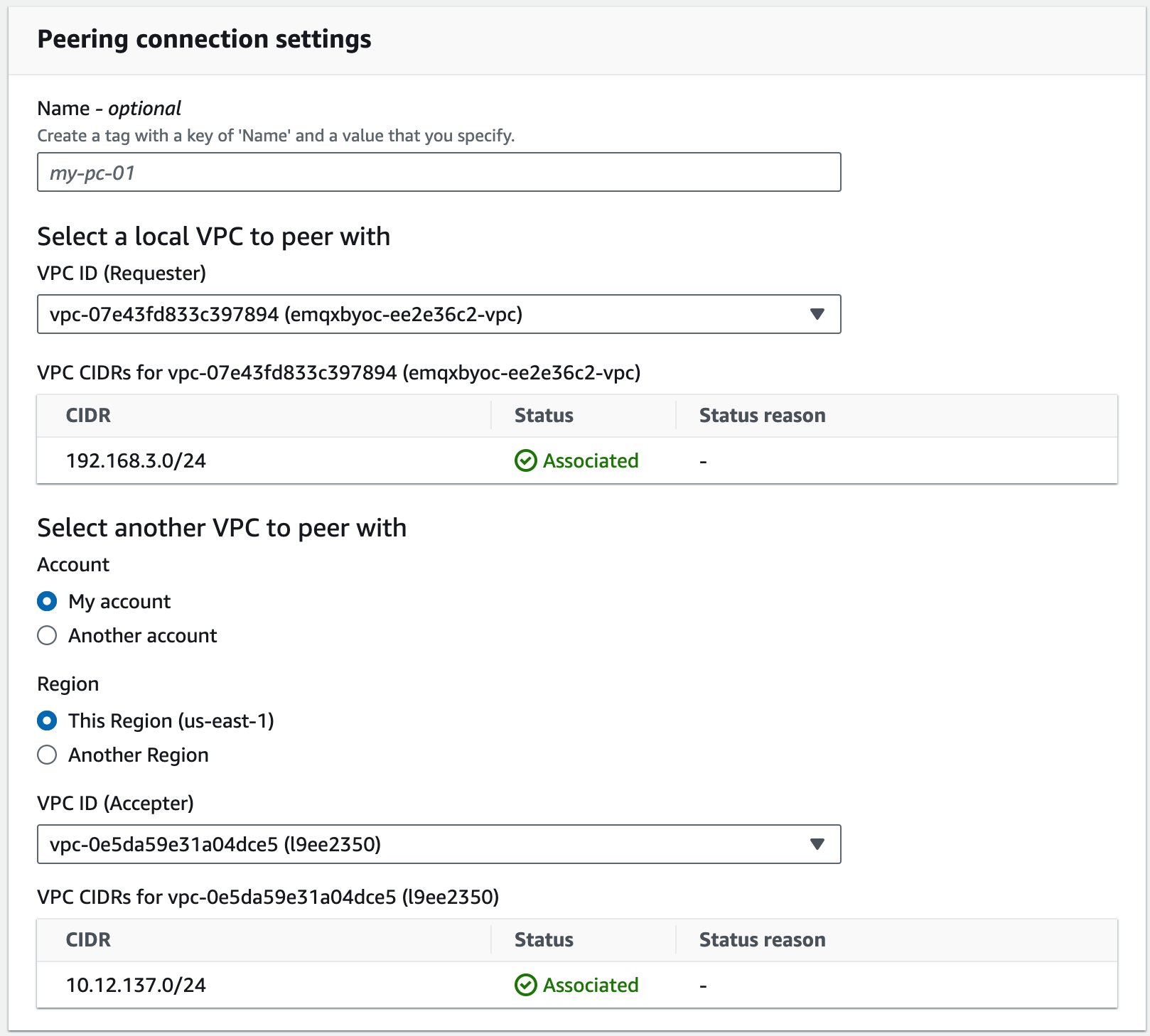

ピアリング接続の設定を行い、完了したらCreate peering connectionをクリックします。

このVPCピアリング接続の名前を入力します。

Select a local VPC to peer withエリアで以下を設定します:

- VPC ID (Requester):ピアリング接続を作成したいアカウント内のリクエスターVPCを選択します。これはBYOCデプロイメントが配置されているVPCで、

emqxbyoc-XXXX-vpcのような名前です。 - 後で使用するためにリクエスターVPCのCIDRを保存します。

- VPC ID (Requester):ピアリング接続を作成したいアカウント内のリクエスターVPCを選択します。これはBYOCデプロイメントが配置されているVPCで、

Select another VPC to peer withエリアで以下を設定します:

- Account:

My accountを選択します。 - Region:アクセプターVPCのリージョンとして

This Regionを選択します。これは同じアカウントかつリージョン内でVPCを作成することを意味します。 - VPC ID (Accepter):データを転送したいサービスのアクセプターVPCを選択します。

- 後で使用するためにアクセプターVPCのCIDRを保存します。

- Account:

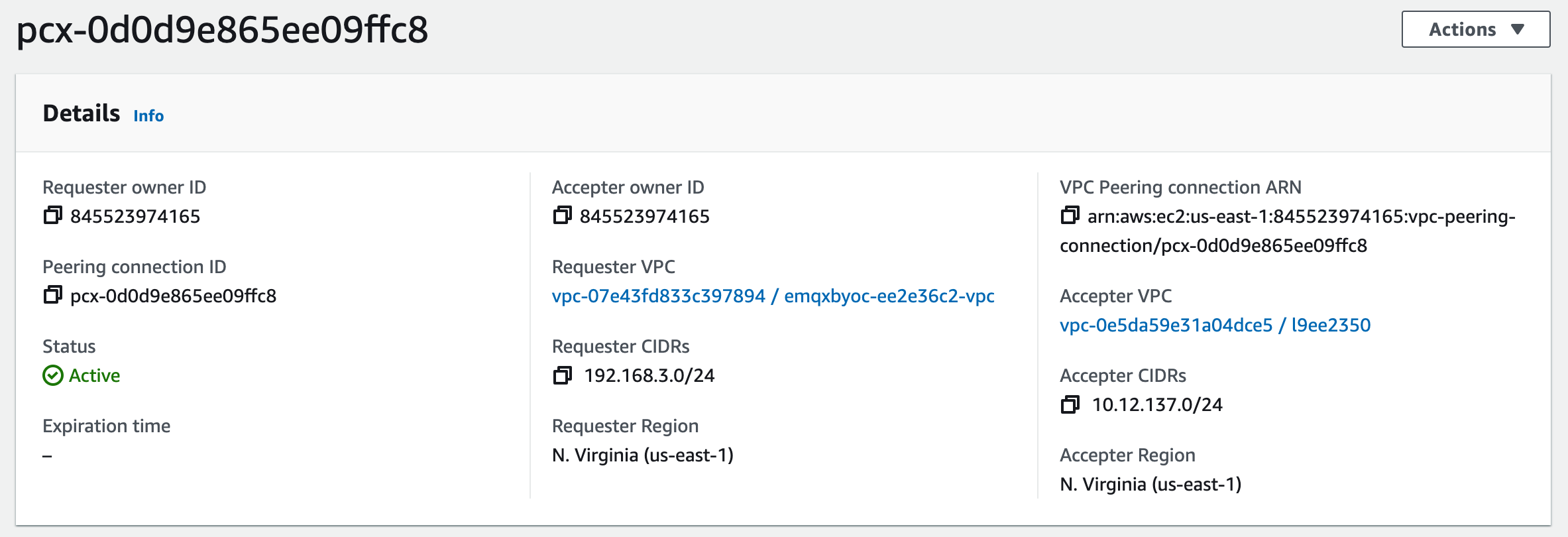

Actionsを選択し、Accept requestをクリックします。

確認を求められたら、Accept requestを選択します。VPCピアリング接続のステータスはActiveになります。

pcx-で始まるPeering connection IDを保存します。

Modify my route tables nowを選択し、ピアリング接続を介してトラフィックを送受信できるようにVPCルートテーブルにルートを追加します。詳細はルートテーブルの設定をご覧ください。

ルートテーブルの設定

リクエスターVPC

Amazon VPCコンソール(https://console.aws.amazon.com/vpc/)を開きます。

ナビゲーションペインでRoute tablesを選択します。

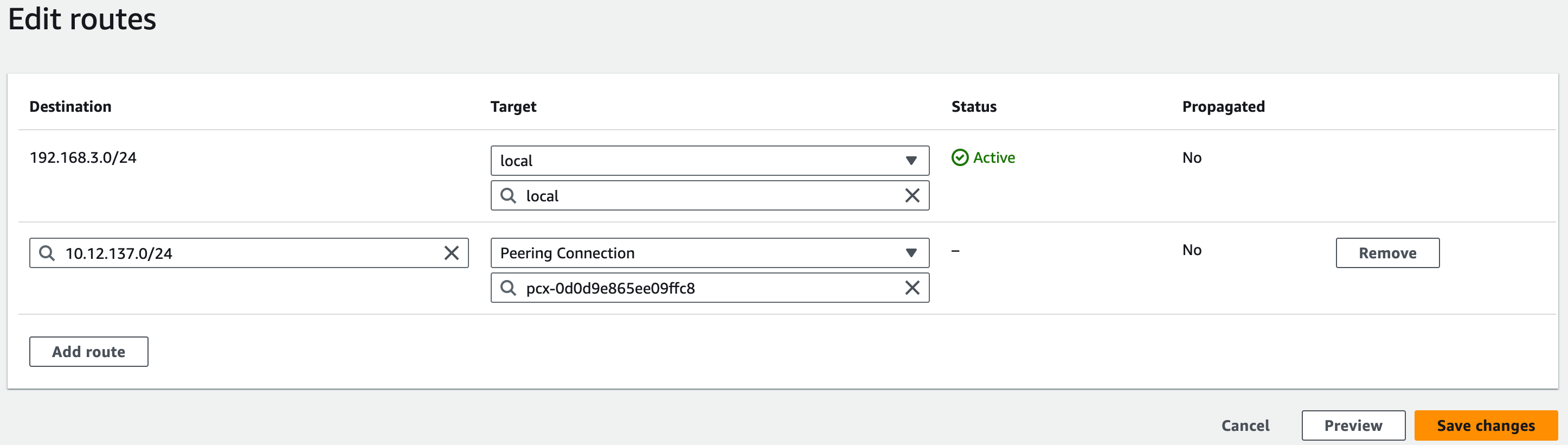

リクエスターVPCのルートテーブル(

emqxbyoc-xxxx-private-route-tableという名前)を見つけ、Edit routesを選択します。Add routeをクリックし、アクセプターVPCのCIDRをDestinationに入力します。Targetには

pcx-で始まるピアリング接続IDを入力します。Save changesをクリックします。

アクセプターVPC

Amazon VPCコンソール(https://console.aws.amazon.com/vpc/)を開きます。

ナビゲーションペインでRoute tablesを選択します。

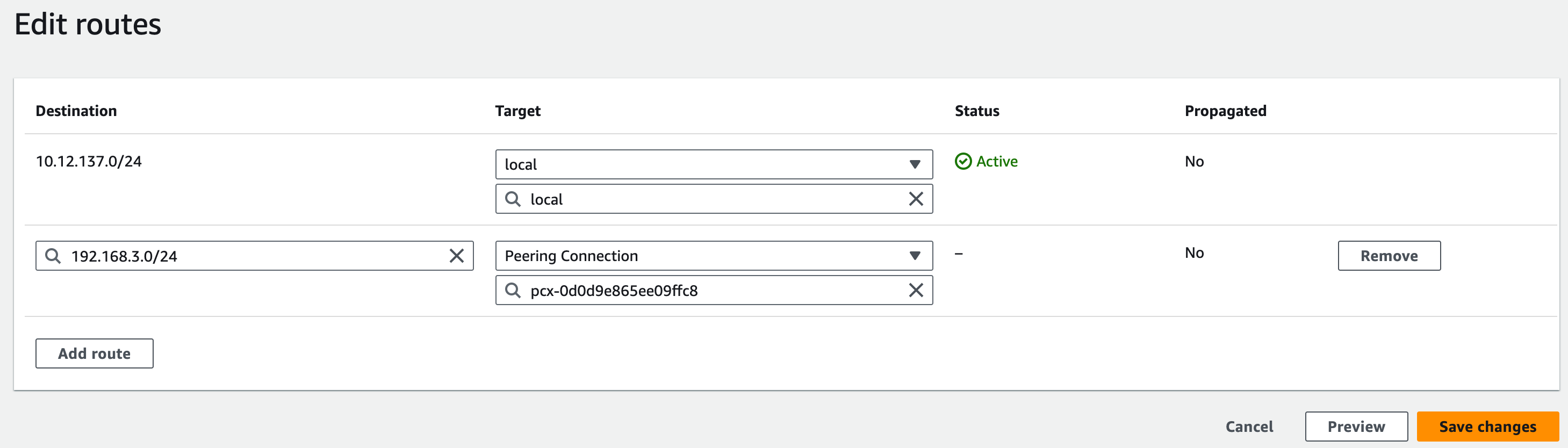

アクセプターVPCのルートテーブルを見つけます。

Add routeをクリックし、リクエスターVPCのCIDRをDestinationに入力します。Targetには

pcx-で始まるピアリング接続IDを入力します。Save changesをクリックします。

セキュリティグループの設定

Amazon VPCコンソール(https://console.aws.amazon.com/vpc/)を開きます。

ナビゲーションペインでSecurity groupsを選択します。

リクエスターVPCのセキュリティグループを見つけ、Inbound rulesセクションでEdit inbound rulesをクリックし、新しいルールを追加します。All TCPを選択し、アクセプターVPCのCIDRを追加します。

アクセプターVPCのセキュリティグループを見つけ、Inbound rulesセクションでEdit inbound rulesをクリックし、新しいルールを追加します。All TCPを選択し、リクエスターVPCのCIDRを追加します。

GCPでのVPCピアリング接続

このセクションでは、GCPでのVPCピアリング接続の作成方法を説明します。詳細はUse VPC Network Peeringをご参照ください。

Google CloudコンソールでVPC Network Peeringページに移動します。

Create connectionをクリックし、Continueをクリックします。

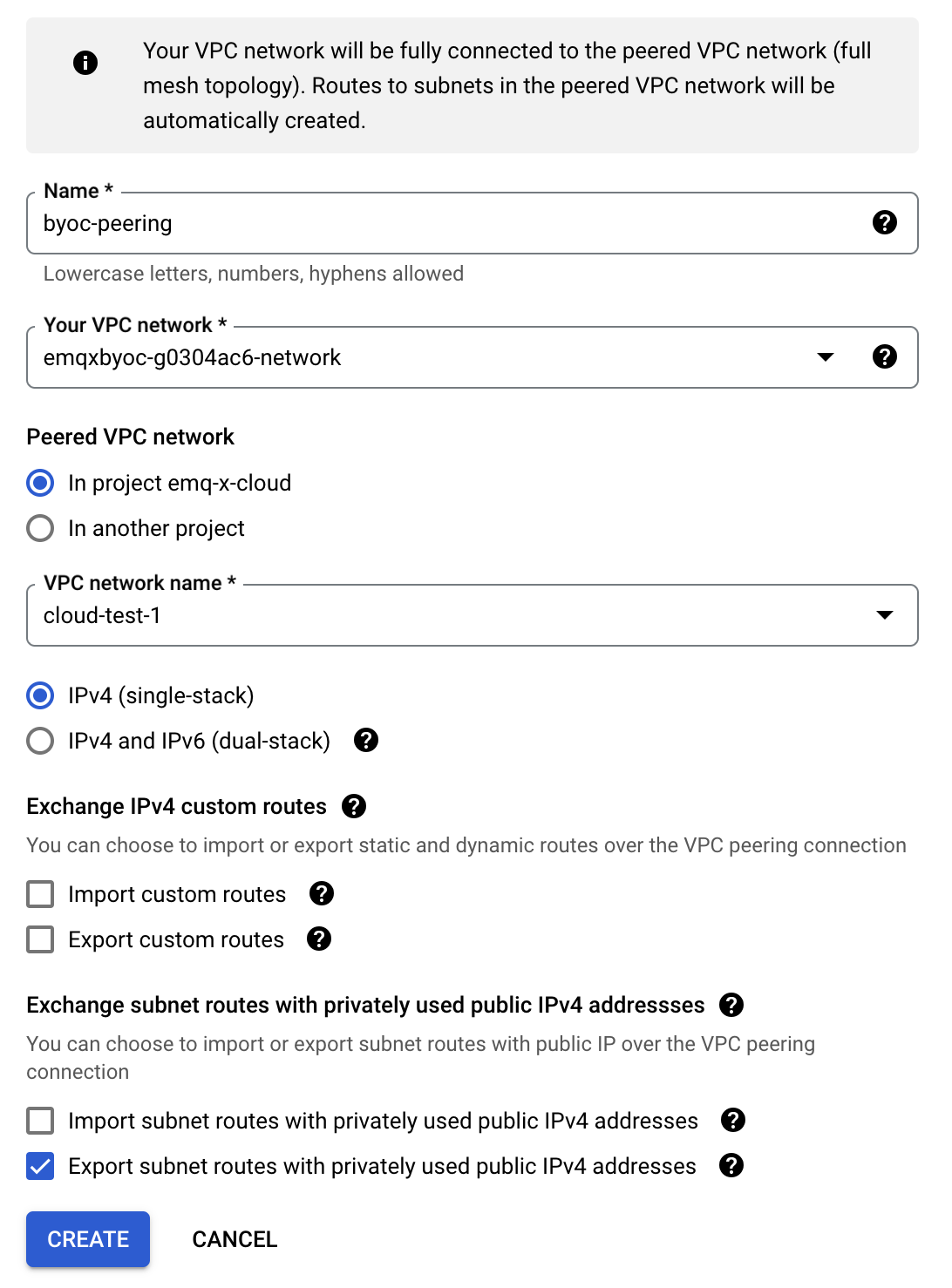

BYOC VPCのピアリング接続を設定します。

- Nameフィールドにピアリング設定の名前を入力します。

- Your VPC networkでBYOCデプロイメントのVPCを選択します。名前は

emqxbyoc-xxxx-networkのような形式です。 - ピアリングするネットワークを選択します。

- 同じプロジェクト内のネットワークとピアリングする場合は、**In project [NAME-OF-YOUR-PROJECT]**を選択し、ピアリングするネットワークを選択します。この例では

In project emq-x-cloudを選択し、VPCネットワーク名としてcloud-test-1を選択します。 - 異なるプロジェクトのネットワークとピアリングする場合は、In another projectを選択し、ピアリングしたいネットワークを含むプロジェクトIDとVPCネットワーク名を指定します。

- 同じプロジェクト内のネットワークとピアリングする場合は、**In project [NAME-OF-YOUR-PROJECT]**を選択し、ピアリングするネットワークを選択します。この例では

- その他のオプションは実際の状況に応じて設定してください。

- Createをクリックします。

ピアリング接続のステータスは非アクティブになります。接続を完了するには、ターゲットサービスVPC側でもピアリング接続を設定する必要があります。

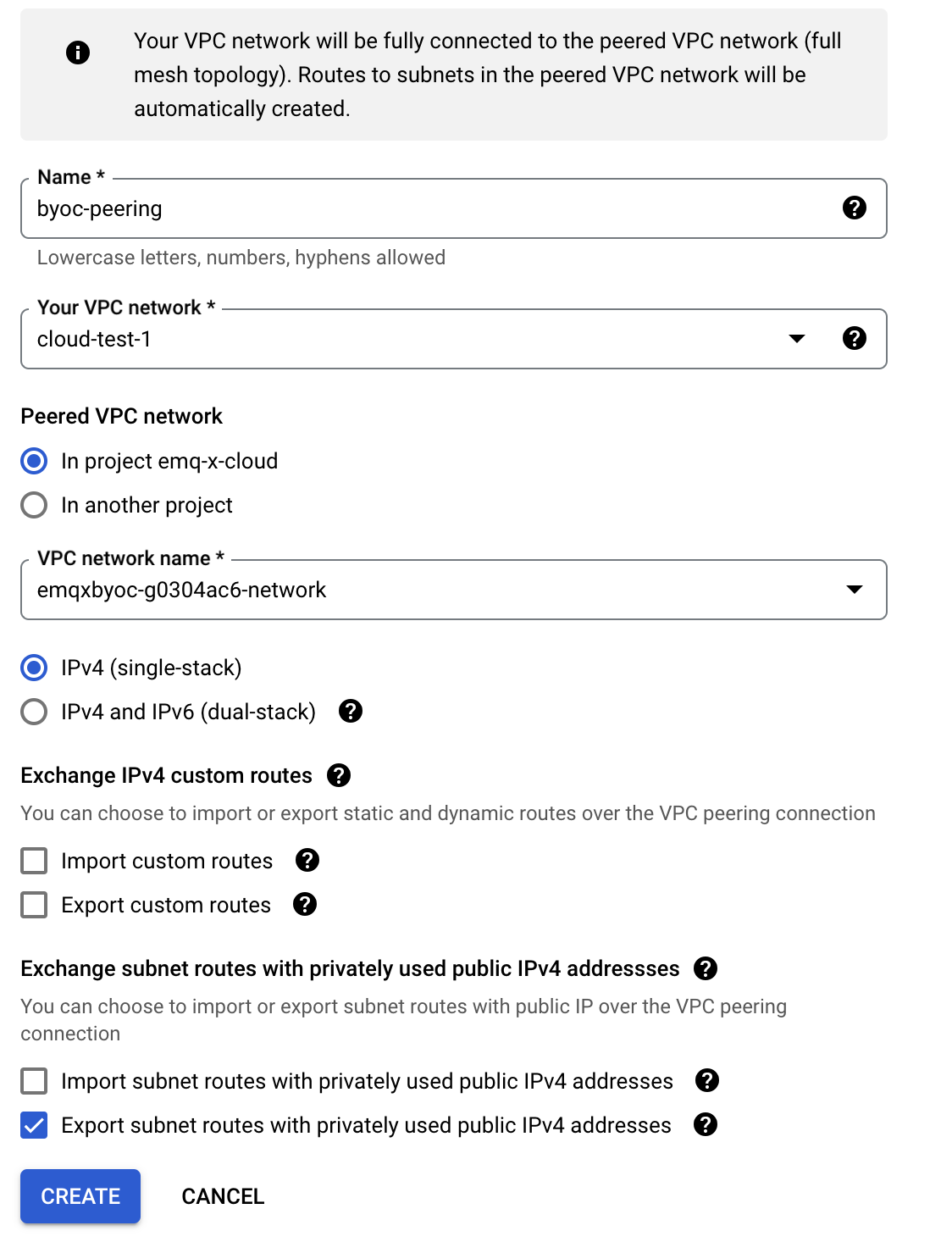

ターゲットサービスVPCのピアリング接続を設定します。

- Nameフィールドにピアリング設定の名前を入力します。

- Your VPC networkでターゲットサービスのVPCを選択します。

- ピアリングするVPCネットワークとして

In project emq-x-cloudを選択します。 - BYOCデプロイメントのVPC(

emqxbyoc-xxxx-networkのような名前)を選択します。 - その他のオプションは実際の状況に応じて設定してください。

- Createをクリックします。

両側からピアリング接続を作成した後、VPCネットワークピアリングのステータスがアクティブになるまで待ちます。