Okta認可によるSSOの設定

Oktaでエンタープライズアカウントを管理している場合、EMQX Platformの認可サーバーとしてOktaを選択し、シングルサインオン(SSO)を有効にできます。さらに、Okta側でOpenID Connect(OIDC)の設定を行う必要があります。本ページでは、EMQXとOktaのOIDC設定例を示し、エンタープライズIDプロバイダー(IdP)とEMQX Platformを接続してSSOを有効化するためのエンドツーエンドの設定手順を解説します。

前提条件

- EMQX Platformのルートアカウントを持っていること。

- Okta Workforce Identityの管理者アカウントを持っていること。

- Oktaのエンタープライズアカウント管理に慣れていること。Oktaドキュメントを参照してください。

ステップ1:EMQX PlatformでSSOを有効化する

EMQX PlatformルートアカウントでCloud Consoleにログインします。

右上のユーザーアイコンをクリックし、ドロップダウンメニューからSSOを選択します。

SSO設定フローに入り、Enable SSOをクリックします。

OIDCアイデンティティプロバイダーとして

Oktaを選択し、Nextをクリックします。ページに表示されるRedirect URLを確認します。このアドレスは後続の設定で使用します。

ステップ2:Oktaでアプリケーションを作成する

管理者アカウントでOkta Workforce Identityにログインします。

TIP

管理者インターフェースにアクセスするには、Adminボタンをクリックする必要がある場合があります。

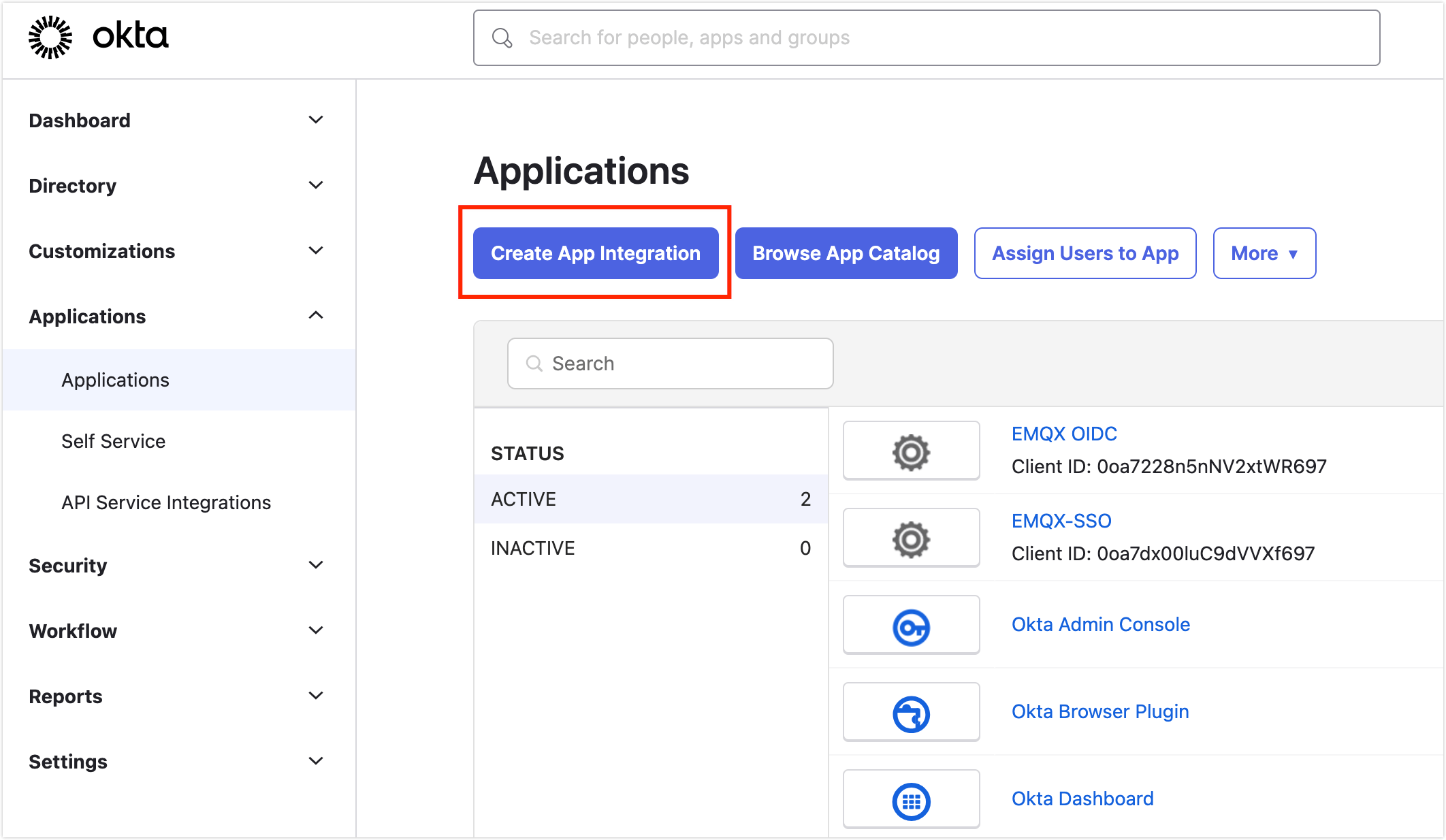

管理者インターフェースの左メニューからApplications -> Applicationsに移動します。

メインページでCreate App Integrationをクリックします。

ポップアップで、Sign-in methodにOIDC - OpenID Connectを選択し、Application typeにWeb Applicationを選択して、Nextをクリックし設定ページに進みます。

New Web App Integration設定ページで、以下の情報を入力します:

- App integration name:アプリ名を入力します。例:

EMQX-SSO。 - Sign-in redirect URIs:ステップ1で取得したリダイレクトURLを入力します。

- Controlled access:要件に応じて設定します。本例では

Skip group assignment for nowを選択します。

- App integration name:アプリ名を入力します。例:

設定完了後、Saveをクリックして作成したアプリケーションの概要ページに移動します。

ステップ3:EMQX PlatformでSSO情報を設定する

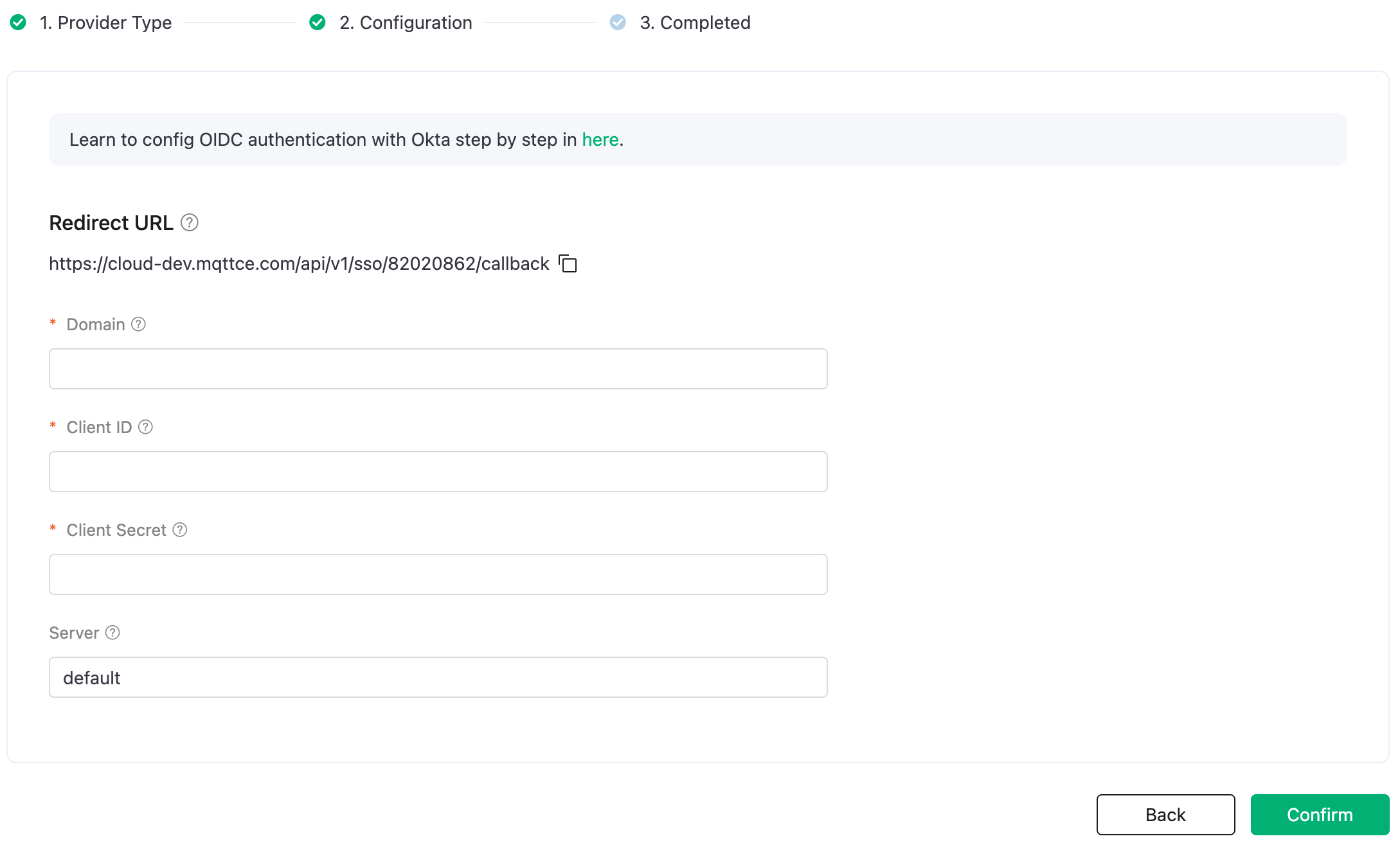

EMQX PlatformのConfigure SSOページに移動し、以下の手順を行います:

Configure SSOページで以下の情報を入力します:

- Domain:Oktaのドメインを

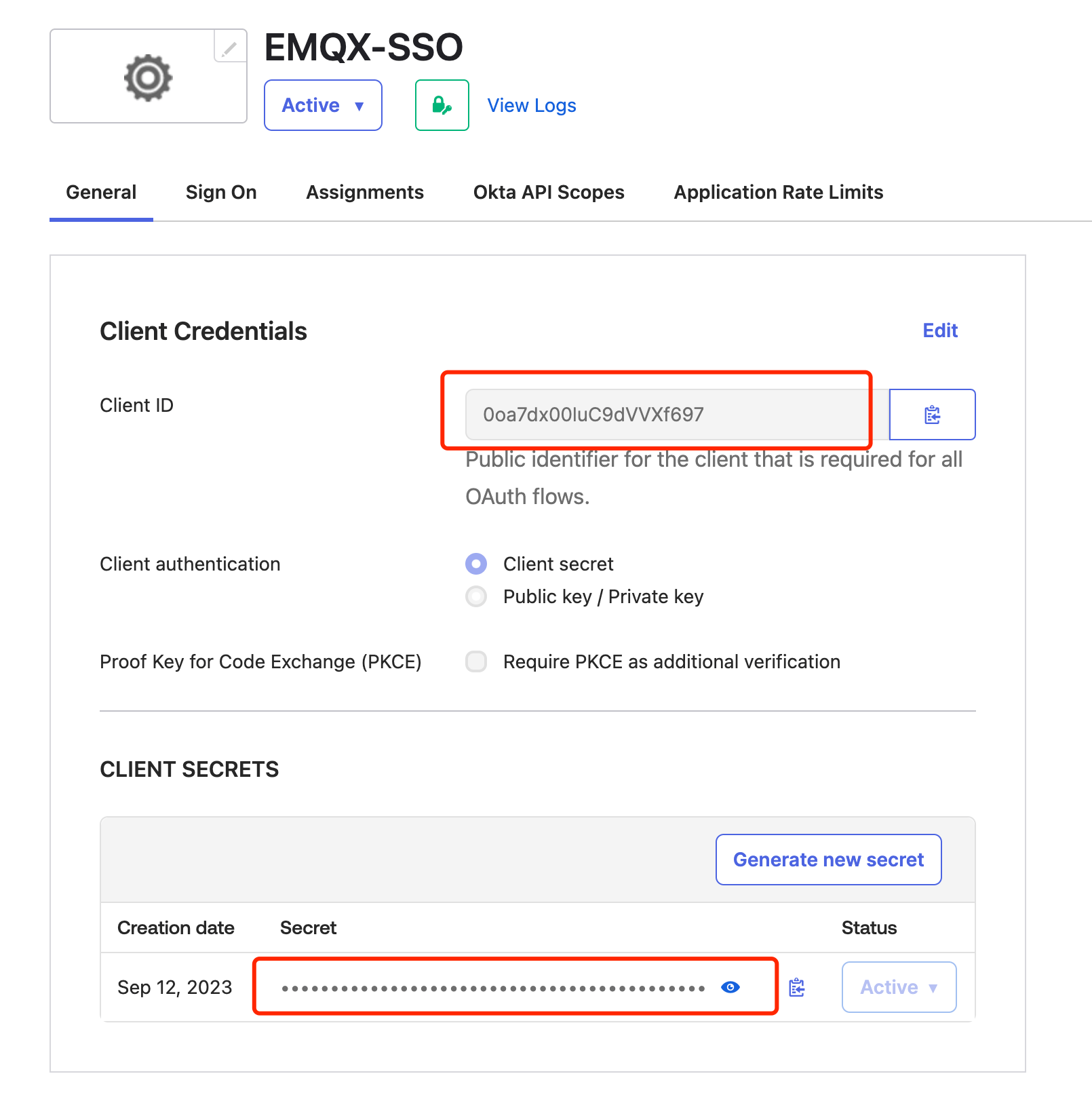

trial-9021952.okta.comのように入力します。形式は{YourOktasubdomain}.okta.comです。 - Client ID:Oktaアプリケーションの概要ページから取得したClient IDを入力します。

- Client Secret:Oktaアプリケーションの概要ページから取得したClient Secretを入力します。

- Server:独自の認証サーバーを持っていない場合は

defaultがデフォルトです。独自の認証サーバーがある場合はauthorizationServerIdを入力してください。Oktaの認証サーバー設定については関連ドキュメントを参照してください。

- Domain:Oktaのドメインを

Confirmをクリックして設定を完了します。

設定が成功すると、SSOが有効になったことを示すページが表示され、SSOログインURLが取得できます。

ステップ4:Oktaでユーザーを追加しアプリケーションを認可する

Okta管理者インターフェースの左メニューからDirectory -> Peopleを選択します。

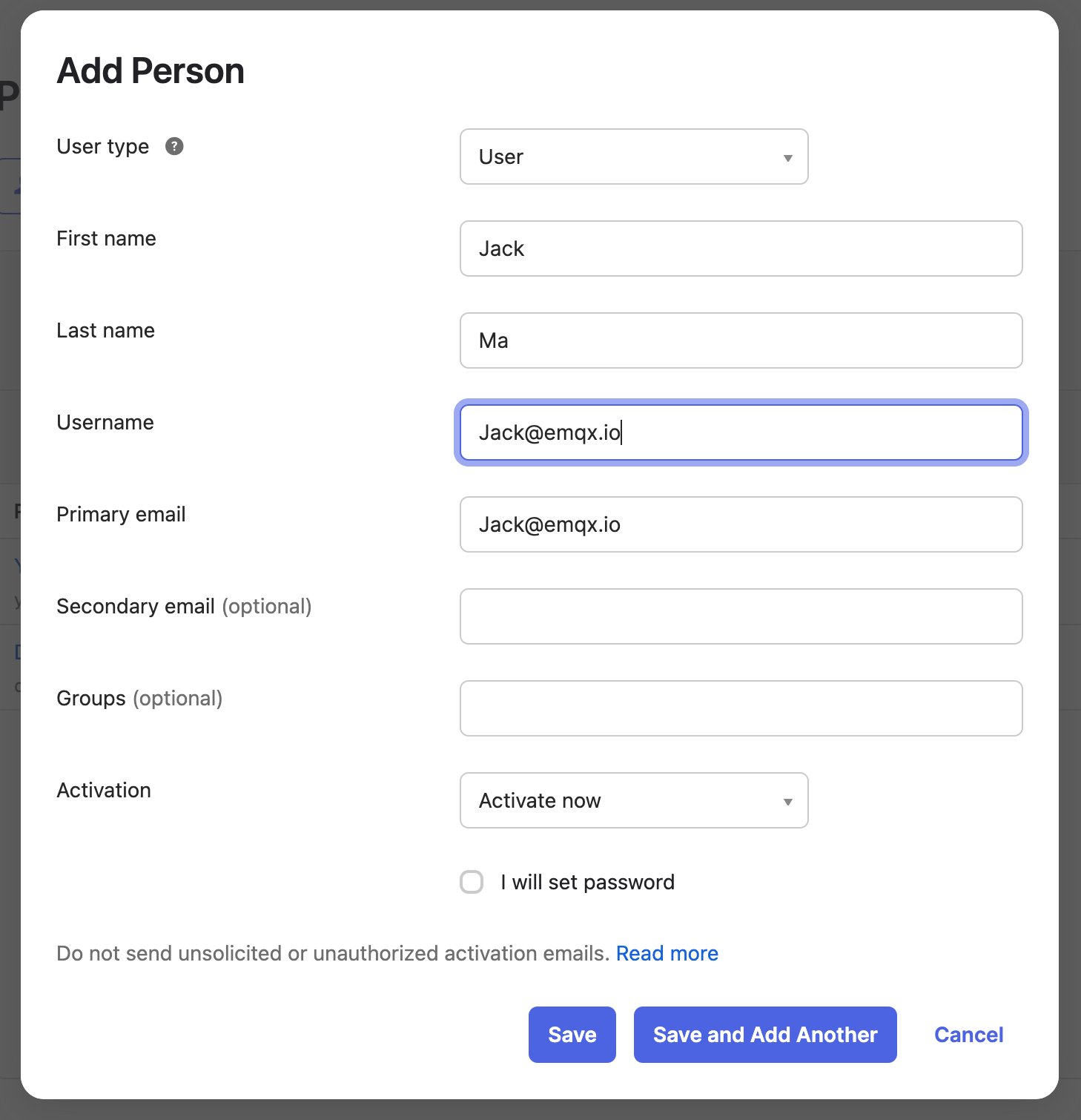

メインページでAdd Personをクリックします。

ユーザー情報を入力します。例:Jack@emqx.io。ユーザーグループの認可も可能です。

SaveをクリックしてPeopleページに戻ります。

ユーザー名をクリックしてユーザー情報ページに入り、Assign Applicationsをクリックしてステップ2で作成した

EMQX-SSOアプリケーションを認可します。Assignをクリックし、必要に応じて追加のユーザー情報を入力し、Save and Go Backをクリックします。アプリケーションが認可済み(Assigned)であることを確認し、Doneをクリックしてユーザーのアプリケーション認可を完了します。

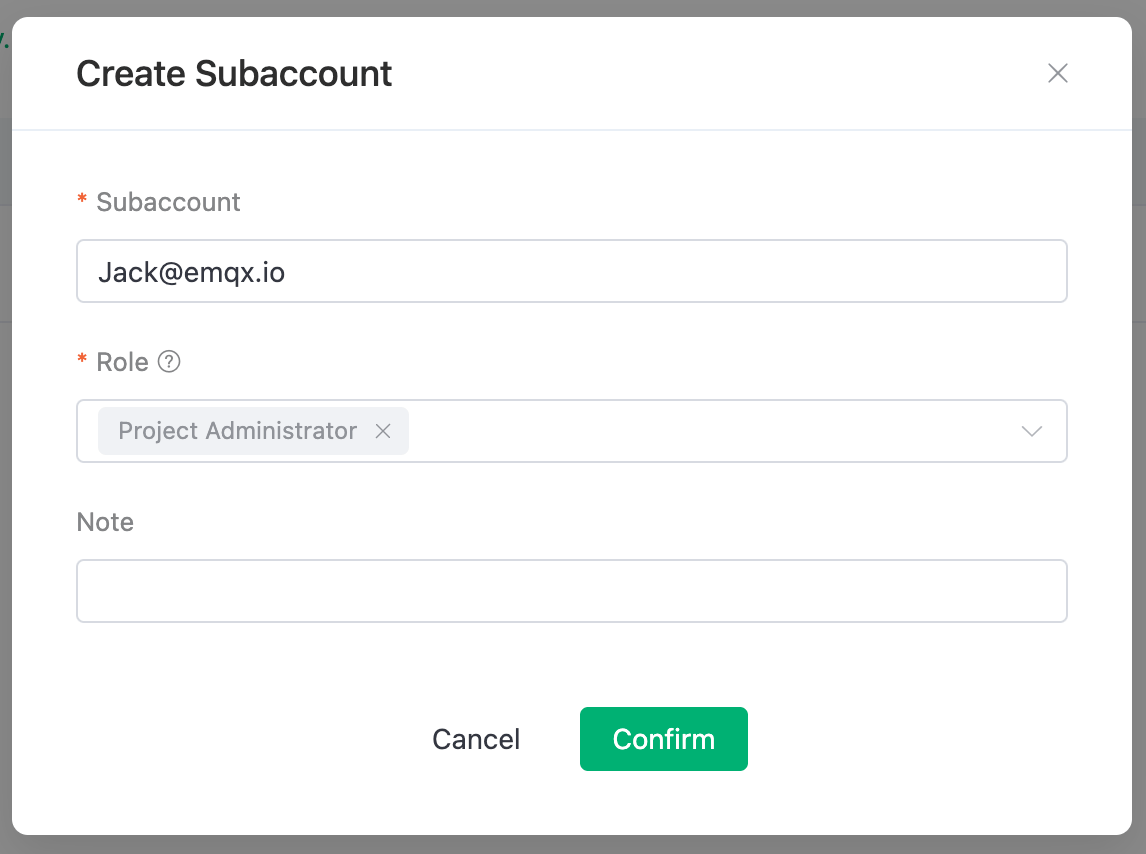

ステップ5:EMQX Platformでサブアカウントを作成する

EMQX PlatformルートアカウントでCloud Consoleのユーザー管理ページにアクセスします。

右上の**+ New User**をクリックします。

アカウントポップアップで、Oktaで認可したメールアカウント(例:Jack@emqx.io)を入力し、このアカウントにロールを割り当てます。ロールの設定についてはロールと権限を参照してください。

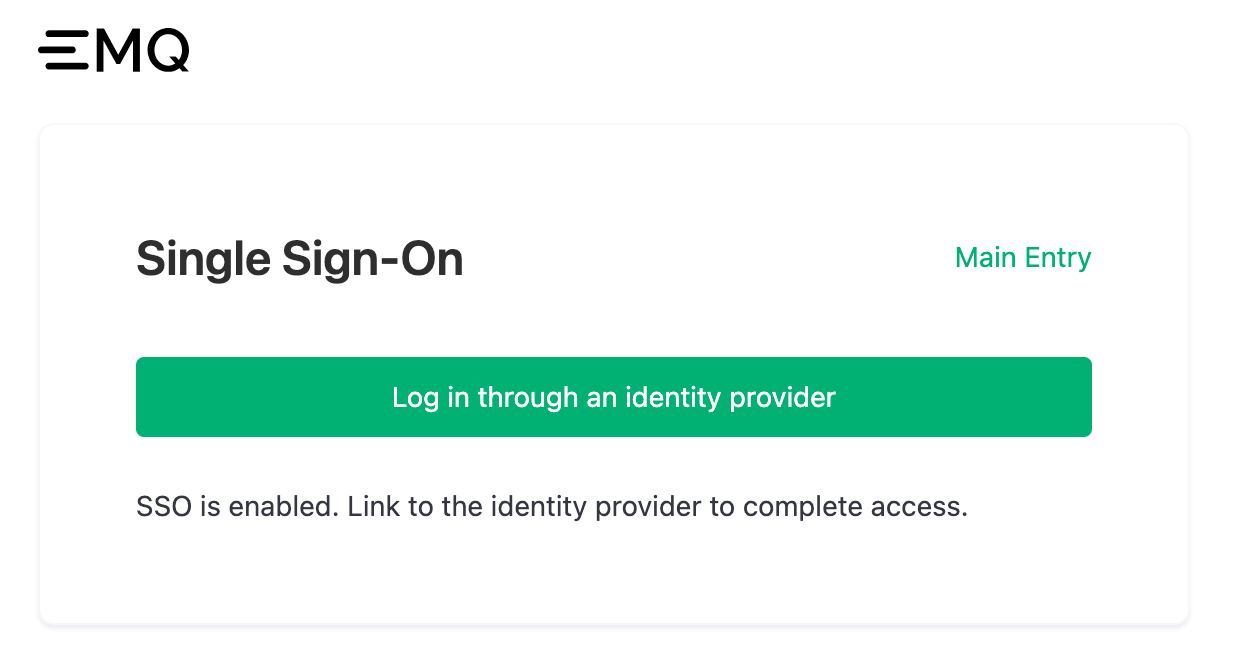

ユーザー管理ページのサブアカウント用ログインURLを使用してログインします。Log in through an identity providerをクリックすると、ブラウザがOktaログインページにリダイレクトされます。

Oktaログインページでログインを完了すると、ブラウザは自動的にEMQX Platformに戻り、SSOログインが完了します。