OIDCベースのSSO設定

このページでは、OpenID Connect(OIDC)プロトコルに基づくシングルサインオン(SSO)の設定および利用方法について説明します。

前提条件

シングルサインオン(SSO)の基本概念に慣れていることを推奨します。

対応するOIDCプロバイダー

EMQXダッシュボードは、OIDCプロトコルをサポートするIDサービスと連携してOIDCベースのSSOを実現できます。例えば、Oktaが対応しています。

Oktaとの連携によるSSO設定

このセクションでは、Oktaをアイデンティティプロバイダー(IdP)として使用し、SSOを設定する手順を案内します。Okta側とEMQXダッシュボード側の両方で設定を完了する必要があります。

ステップ1:OktaのアプリケーションカタログにOIDCアプリケーションを追加する

管理者としてOktaにログインし、Okta管理コンソールにアクセスします。

Applications -> Applications ページに移動し、Create App integration ボタンをクリックします。ポップアップダイアログでサインイン方法として

OIDC - OpenID Connectを選択します。Application type に

Web Applicationを選択し、Next をクリックします。General Settings タブでアプリケーション名(例:

EMQX Dashboard)を入力し、Next をクリックします。LOGIN タブで、EMQXダッシュボードのステップ2で提供される情報を使って設定を行います:

- Sign-in redirect URIs:ダッシュボードで提供されたSign-in Redirect URI(例:

http://localhost:18083/api/v5/sso/oidc/callback)を入力します。必要に応じてステップ2完了後にこのURIを更新できます。 - その他の設定は任意で、要件に応じて設定してください。

- Sign-in redirect URIs:ダッシュボードで提供されたSign-in Redirect URI(例:

設定内容を確認し、Save をクリックします。

詳細な手順は、Oktaドキュメントを参照してください。

ステップ2:EMQXダッシュボードでOIDCを有効化する

EMQXダッシュボードで、System -> SSO に移動します。

OIDCカードのEnableボタンをクリックします。

設定画面で以下の情報を入力します:

- Provider:

Oktaを選択、または他のプロバイダーの場合はGenericを選択します。 - Issuer URL:Oktaの認可サーバーのURL(例:

https://example-org.okta.com)を入力します。 - Client ID:ステップ1で作成したアプリケーションからコピーします。

- Client Secret:ステップ1で作成したアプリケーションからコピーします。

- Dashboard Address:ユーザーがダッシュボードにアクセスするベースURL(例:

http://localhost:18083)を入力します。このアドレスはIdP側の設定用にSSO AddressおよびMetadata Addressの生成に自動的に組み合わされます。

- Provider:

Update をクリックして設定を完了します。

ログインとユーザー管理

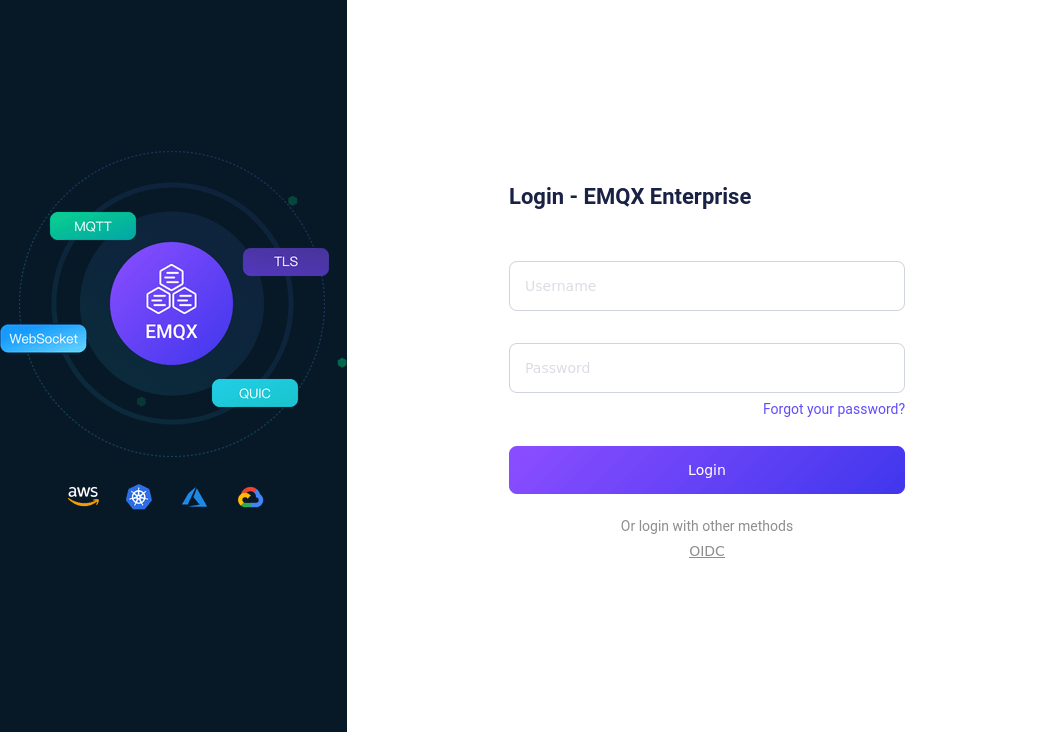

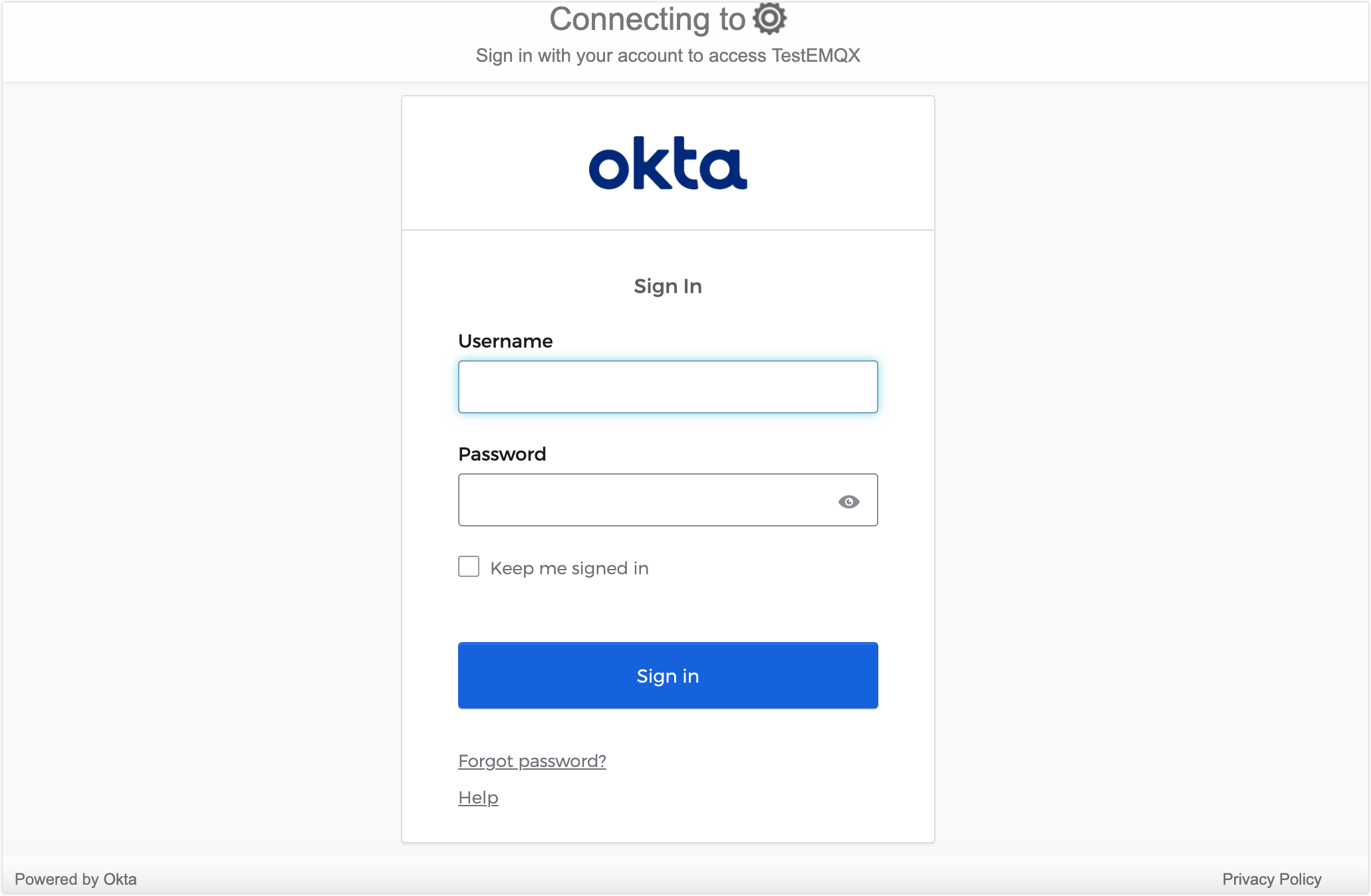

OIDC SSOを有効化すると、EMQXダッシュボードのログイン画面にSSOオプションが表示されます。OIDCボタンをクリックすると、プリセットされたOIDCプロバイダーのログインページに遷移し、ユーザーに割り当てられた認証情報でログインできます。

認証に成功すると、EMQXは自動的にダッシュボードユーザーを追加します。追加されたユーザーはユーザー管理で管理でき、役割や権限の割り当ても可能です。

ログアウト

ユーザーはダッシュボードの上部ナビゲーションバーにあるユーザー名をクリックし、ドロップダウンメニューのLogoutボタンを押すことでログアウトできます。なお、この操作はダッシュボードからのログアウトのみであることにご注意ください。